Coffre-fort temporel

Quelques informations et références sur ce sujet, utiles pour comprendre le contexte et l'existant.

L'article de Jean-Paul Delahaye

Je vous recommande de lire cet article qui m'a été fort utile car posant le problème et décrivant les principales solutions déjà proposées.

L'auteur fait remarquer, en particulier lorsqu'il s'intéresse à l'équivalent dans le monde numérique, les solutions dites cryptographiques, je cite : le problème est assez délicat et les diverses solutions proposées ne réussissent que partiellement à créer ces capsules temporelles..

JP.Delahaye termine son article par le problème est difficile.

Time-lock puzzles and timed-release Crypto

- Time-lock puzzles and timed-release Crypto Ronald L. Rivest, Adi Shamir, and David A. Wagner / Revised March 10, 1996

Les auteurs proposent deux approches :

There are two natural approaches to implementing timed-release crypto :

- Use "time-lock puzzles": computational problems that cannot be solved without running a computer continuously for at least a certain amount of time.

- Use trusted agents who promise not to reveal certain information until a specified date.

Les time-lock puzzles sont des problèmes solvables seulement en un certain temps, qu'on espère présentant un minimum, et non parallèlisables (comme l'exemple des deux femmes enceintes en parallèle qui n'iront pas plus vite).

En 1999, Ron Rivest propose le défi LCS35, qui utilise des élévations au carré en séquence.

- La résolution de ce défi n'est possible qu'en calculant un nombre avec les carrés successifs.

- Selon la loi de Moore et la puissance de l'époque, Rivest estimait à 35 ans la résolution du défi (2034).

- Vingt ans plus tard (2019), Bernard Fabrot, un autodidacte belge, a résolu le défi après quatre ans d'efforts.

La seconde solution est le tiers de confiance, et plus exactement la répartition de clés entre plusieurs tiers.

Time-Lapse Cryptography

- Time-Lapse Cryptography Michael O. Rabin, Christopher Thorpe / 20 December 2006

Abstract: The notion of "sending a secret message to the future" has been around for over a decade. Despite this, no solution to this problem is in common use, or even attained widespread acceptance as a fundamental cryptographic primitive. We name, construct and specify an implementation for this new cryptographic primitive, "Time-Lapse Cryptography", with which a sender can encrypt a message so that it is guaranteed to be revealed at an exact moment in the future, even if this revelation turns out to be undesirable to the sender. Our solution combines new ideas with Pedersen distributed key generation, Feldman verifiable threshold secret sharing, and El Gamal encryption, all of which rest upon the single, broadly accepted Decisional Diffie-Hellman assumption. We develop a Time-Lapse Cryptography Service ("the Service") based on a network of parties who jointly perform the service. The protocol is practical and secure: at a given time T the Service publishes a public key so that anyone can use it, even anonymously. Senders encrypt their messages with this public key whose private key is not known to anyone - not even a trusted third party - until a predefined and specific future time T + at which point the private key is constructed and published. At or after that time, anyone can decrypt the ciphertext using this private key. The Service is envisioned as a public utility publishing a continuous stream of encryption keys and subsequent corresponding time-lapse decryption keys. We complement our theoretical foundation with descriptions of specific attacks and defenses, and describe important applications of our service in sealed bid auctions, insider stock sales, clinical trials, and electronic voting.

On notera que l'article n'aborde pas le problème de l'horloge elle-même, supposée fonctionner correctement.

Timed-Release Encryption Revisited

- Timed-Release Encryption Revisited Sherman S.M. Chow and S.M. Yiu / 2008

Abstract. Timed-release encryption (TRE) is a two-factor encryption scheme combining public key encryption and time-dependent encryption- decryption requires a trapdoor which is kept confidential by a timeserver until at an appointed time. This paper revisits two recent results. In ESORICS 2007, Chalkias et al. proposed an efficient anonymous TRE scheme. Unfortunately, we show the security threats of their scheme in the presence of a curious time-server and an impatient recipient. Recently, Chow et al. proposed an encryption scheme in the standard model which can be used as TRE. Nevertheless, only confidentiality is guaranteed. We demonstrate how to support pre-open capability, which is often desirable in applications of TRE. Our extension also enables only the recipient to know the release-time from the ciphertext. This feature is not considered in previous notion of release-time confidentiality.

L'aspect temporel et la sécurité de l'horloge elle-même ne sont pas abordés dans l'article.

Time in cryptography

- Time in cryptography Thèse EPFL de Gwangbae CHOI / 2020

Résumé

Le voyage dans le temps a toujours été un sujet fascinant, que ce soit en littérature ou en physique. De même, en cryptographie, nous nous demandons comment conserver des données confidentielles pendant un certain temps. Dans cette thèse, nous étudions comment faire voyager des informations privées vers le futur. Ce travail est divisé en trois parties :

- le chiffrement temporisé (timed-release encryption),

- le chiffrement de témoin (witness encryption)

- et l'auto-chiffrement (self-encryption).

...

Contient un état de l'art récent: on lira le chapitre 3. Mais rien concernant l'horloge.

Les blockchains

Les blockchains ne sont qu'une variante des calculs longs à exécuter.

Voici une référence d'un article basé sur une publication de 2015 :

Et quelques autres articles :

- How to build time-lock encryption Jia Liu · Tibor Jager · Saqib A. Kakvi · Bogdan Warinschi Received: 21 February 2017 / Revised: 19 January 2018 / Accepted: 20 January 2018

- Practical Time-Release Blockchain Sang-Wuk Chae, Jae-Ik Kim and Yongsu Park / 2020

Remarquons qu'on n'est pas à l'abri d'une amélioration de la vitesse des calculs requis pour la preuve de travail.

VDF

Verifiable Delay Function

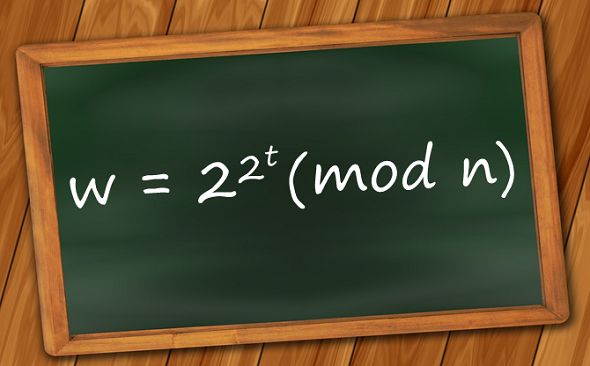

Les VDF : les Verifiable Delay Function sont une généralisation des fonctions longues à calculer proposées par Rivest :

- qui prennent un certain temps à calculer,

- qu'on ne peut pas accélerer par parallélisme,

- et dont le résultat est aisément vérifiable.

Il existe un site consacré aux recherches sur ce thème, ainsi qu'une alliance : VFD research

Il existe beaucoup plus d'articles que ceux que je cite ici qui concernent la cryptographie et le temps, mais je n'en ai trouvé aucun qui s'intéresse effectivement à la notion du temps et des horloges à sécuriser.

Ce sera l'objet de la prochaine page.