Outils de cybersécurité

Ce serait mieux si vous utilisiez un outil de chiffrement pour toutes vos données privées. Mais quel logiciel utiliser ?

Aie confiance

En cybersécurité, le premier problème est d'avoir confiance en quelque chose. Faire confiance à un logiciel (voire une compagnie) n'est pas si évident, ce n'est qu'après des années où on n'a pas vu de problème qu'on peut commencer à accorder notre crédit.

Ayant déjà eu affaire avec eux, vous pouvez faire confiance à l'ANSSI. C'est un bon point de départ. Surtout que c'est payé avec nos sous. Et vous pourrez vous former sur la cybersécurité.

Étant paranoïaque, je suis méfiant, même de mon antivirus. C'est à contrecœur que j'ai reconnu qu'Apple faisait plutôt bien les choses en matière de sécurité (en particulier Face ID que j'ai bien asticoté). Voici quelques outils plus ou moins connus qu'il est bon de connaitre, au moins pour la culture.

Tous les logiciels qui vous permettront de partager les données seront suspects. Un secret ne se partage pas, sinon c'est louche, non seulement il faut avoir confiance dans l'autre (sans que ce soit sa faute, il pourrait se faire menacer de mort), mais aussi dans le logiciel de partage, qui pourrait contenir une "backdoor", un porte secrète implanté par le concepteur du logiciel (voire un attaquant malin ou gouvernemental lors de la conception...).

Du coup, je ne mentionnerai même pas tous les logiciels de chiffrement. Il est probable qu'au boulot, eh bien il faudra faire confiance au logiciel installé par votre organisation, de toutes manières, vous êtes pieds et poings liés.

Stocké dans le cloud ? Mais bien sûr !

Si vous vous intéressez aux algorithmes et à leur efficacité, voici un bon point de départ (mais vous me haïrez) :

- Guide de sélection d'algorithmes cryptographiques un guide de l'ANSSI.

SSL / TLS

http : HyperText Transfert Protocol —si vous ne le saviez pas.

Je n'ai pas grand-chose à raconter là-dessus : cela a été implanté de manière que ce soit transparent à l'utilisation, les clés de chiffrement sont entièrement gérées par les serveurs. Vous êtes bien forcé de leur faire confiance, mais bon, ça fait longtemps que ça existe apparemment sans problème.

Cette histoire de chiffrement a commencé en 1995 avec Netscape. Cela s'appelle le SSL pour Secure Socket Layer, qui a été progressivement amélioré pour devenir en 1999 le TLS pour Transport Layer Security, mais personne ne s'est habitué à TLS et on parle toujours de SSL. TLS 1.3 de 2014 est la dernière version valide.

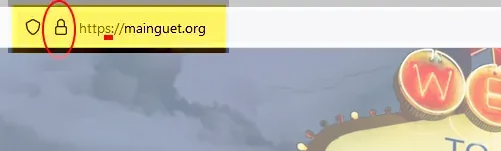

Lorsque le SSL/TLS est mis en œuvre, alors le nom devient https avec un s ajouté à http. De nos jours, les connexions non sécurisées commencent à être refusées par défaut par les navigateurs. Les vieux sites qui ne sont pas à jour seront alors au mieux signalés, au pire bloqués. J'ai moi-même dû mettre à jour tous mes sites...

Parlons maintenant du chiffrement sur votre machine.

Truecrypt

Et pas n'importe quelle version de Truecrypt, la dernière vraiment fiable est la 7.1a de 2012.

Le rapport de l'ANSSI. Lisez-le. et je n'ai pas attendu leur rapport pour m'en servir, j'utilise Truecrypt depuis fort fort longtemps. La cible est la version 7.1a. Lisez également leur rapport de certification qui liste les vulnérabilités connues (et vous trouverez rarement des produits avec ce genre d'information). Vous verrez que le moment où ça craint le plus, c'est quand on entre effectivement le mot de passe. Si quelqu'un trouve votre fichier Truecrypt tout seul dans son coin, vous êtes peinard.

Cette version tourne toujours aussi bien sur Windows, et c'est normal, il n'y a pas de trucs zarbis dedans, et Microsoft est obligé d'assurer la compatibilité des codes.

Ce logiciel vous permettra de créer un fichier qui deviendra un disque dur virtuel où vous pourrez planquer vos secrets, en mettant un mot de passe à rallonge pour être sûr de votre coup. Si quelqu'un tombe sur votre fichier chiffré, il ne pourra pas le décrypter, même avec les histoires d'ordinateur quantique car ce n'est pas une clé RSA, l'algorithme de Shor ne s'applique pas. D'ailleurs c'est vous qui choisirez l'algorithme de chiffrement, et vous pourrez les cascader, comme ça si l'un était craqué (ce qui n'est pas le cas) et bien l'autre sera toujours là.

Le bon plan consiste à transporter votre fichier Truecrypt et le logiciel sur une clé ou un disque dur, et d'en faire des sauvegardes sur un support fiable, voire deux supports qui ne seront pas rangés ensemble. Et comme vous voyez votre fichier comme un disque dur, et bien vous pouvez ranger toutes vos données perso proprement.

N'oubliez pas que la protection est au niveau du fichier chiffré. Une fois que le disque dur est monté et que Truecrypt tourne, eh bien c'est en clair pour tout le monde (sinon ça ne serait vraiment pas utilisable, forcément !).

En cas de doutes concernant une attaque, débranchez, éteignez, coupez le courant = stoppez l'exécution de l'OS. Et passez au chalumeau tous les fichiers temporaires.

Et n'oubliez pas votre mot de passe. Sinon c'est mort, jamais vous ne récupérerez vos données.

Vous pouvez vous en servir comme gestionnaire de mots de passe. Certainement moins commode que les offres du marché, mais plus sûr.

Bitlocker

Il n'est pas infaillible dans le sens où on peut l'attaquer si jamais on tombe sur votre disque dur, par exemple en brute force, mais il faudra vraiment en avoir envie, que ça vaille le coup. Sauvez vos données importantes sur d'autres supports, par exemple chiffré avec Truecrypt.

La plupart des machines possèdent à présent une zone sécurisée, un coffre-fort où on peut ranger des secrets, par exemple votre clé privée de chiffrement. Sur les PC, c'est un TPM, sur les iPhones c'est la « secure enclave » dans le processeur, etc.

PGP

Un logiciel ancien, basé sur le RSA, permettant d'échanger des données chiffrées. Utilisé par les paranoïaques, ça ne sera pas décryptable tant que les ordinateurs quantiques n'arriveront pas à exécuter l'algorithme de Shor (et vous pouvez être peinard pour un moment, c'est pas demain la veille).

.zip et autres compresseurs

Le format zip permet de chiffrer des fichiers avec un mot de passe. Il existe deux algorithmes de chiffrement :

- La vieille version originale, PKZIP ou ZipCrypto, basée sur une dérivation de clé CRC32, à présent considérée comme faible. On peut cracker un mot de passe de 16 chiffres en quelques secondes à 1 ou 2 jours. Si le mot de passe est vraiment long, il faudra quand même quelques années.

- Depuis 2003, WinZip utilise le chiffrement AES avec 1000 itérations de dérivation de clé PBKDF2-HMAC-SHA1 1000. Cette fois il faudra plutôt des dizaines d'années pour cracker le mot de passe.

Vous trouverez sur le web des applications permettant de récupérer le mot de passe d'un fichier zip. Ou pour d'autres formats.

- [2017] Usage de la cryptographie par les formats d'archives ZIP, RAR et 7z Laurent Clévy vous décrira tout ça bien mieux que moi.

- [1994] A Known Plaintext Attack on the PKZIP Stream Cipher. Avec le matériel de l'époque, alors imaginez maintenant...

- [2025] Les meilleurs outils de récupération de mots de passe Zip

Une liste de logiciels avec commentaires, prix, etc.

Le format pdf permet de chiffrer des fichiers avec un mot de passe. Adobe a le bon goût d'indiquer quels algorithmes sont utilisés. Il s'agit de RC4, AES puis AES 256 bits.

Vous trouverez sur le web une pléthore de sites qui vous proposerons d'enlever le mot de passe, car Adobe n'a pas oublié de rendre payante cette option. Mais il faut connaitre le mot de passe ! Surtout si l'exécution est faite instantanément, ce n'est pas de la magie...

Mais comme pour les zip, vous trouverez sur le web des logiciels de craquage. Efficaces avec plus ou moins de bonheur.

Page suivante, les mots de passe.